Configurar integração com o ADFS (Active Directory Federation Services)

O agilityflow oferece suporte Single Sign-on (SSO) por meio do SAML 2.0. O ADFS é um serviço fornecido pela Microsoft como uma função padrão do Windows Server que fornece um login da Web usando as credenciais existentes do Active Directory.

Com essa configuração você pode utilizar os seus usuários do Active Directory para login no agilityflow, assim o usuário da rede será usado no single sign-on do agilityflow.

Recomendação importante: Após finalizar a configuração do ADFS no agilityflow. Faça o teste em uma guia anônima do seu navegador antes de fazer o logout da sua sessão atual do agilityflow. Assim você conseguirá fazer as mudanças necessárias no agilityflow caso sua configuração não esteja correta. Caso você faça o logout, entre em contato conosco para auxiliarmos no passo a passo.

Pré-requisitos

- Uma instância do Active Directory instalada no seu servidor. Você pode seguir as etapas fornecidas neste artigo para configurar e instalar o AD no seu servidor.

- Uma instância do ADFS instalada no seu servidor. Você pode seguir as etapas fornecidas neste artigo para configurar e instalar o ADFS no seu servidor

- Garantir que todos os usuários do AD tenham o atributo de endereço de e-mail preenchido. O agilityflow utiliza o e-mail e o login do usuário como identificador para autenticação. Portanto, além do login, é necessário que o usuário tenha o endereço de e-mail preenchido no Active Directory.

Então, caso você receba do agilityflow a mensagem “O usuário 'xxxx' não tem o e-mail cadastrado no AD. ”, verifique se o endereço de e-mail está configurado para esse usuário no Active Directory, se não estiver, fale com o seu administrador de rede. Abaixo estão descritos os procedimentos para configuração do e-mail do usuário no AD.

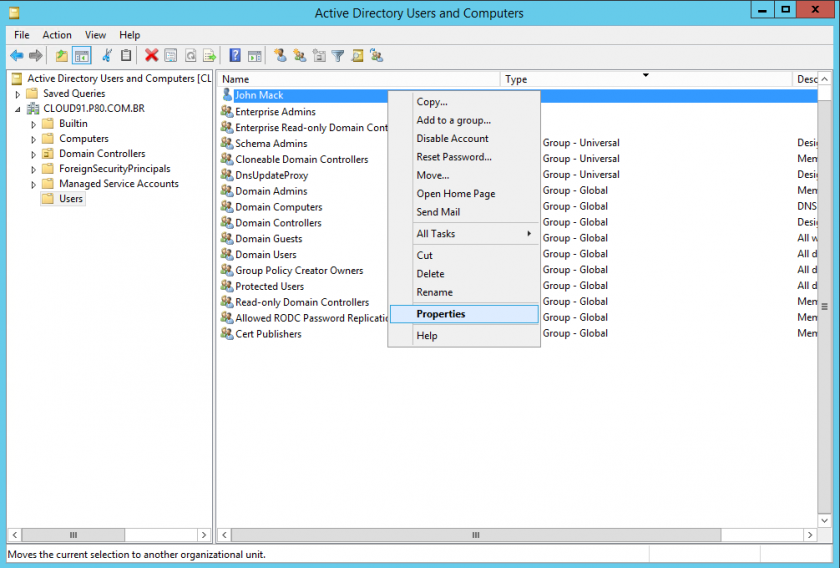

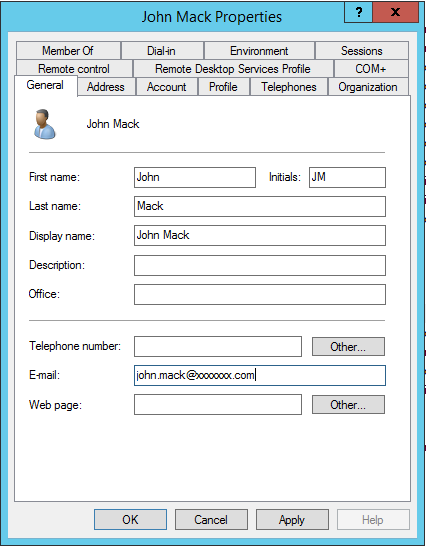

Para preencher o e-mail do usuário no AD: acesse o seu Active Directory, no painel esquerdo clique em Users, agora no painel da direita, clique com o botão direito no usuário que deseja alterar o e-mail, clique em "Properties" e no campo "E-mail" inclua o e-mail do usuário. As imagens abaixo ilustram esse passo a passo:

Selecione o usuário:

Altere o e-mail:

Clique em OK e o e-mail estará incluído nesse usuário.

Esse procedimento será necessário para todos os usuários que não estão com e-mail configurado no AD.

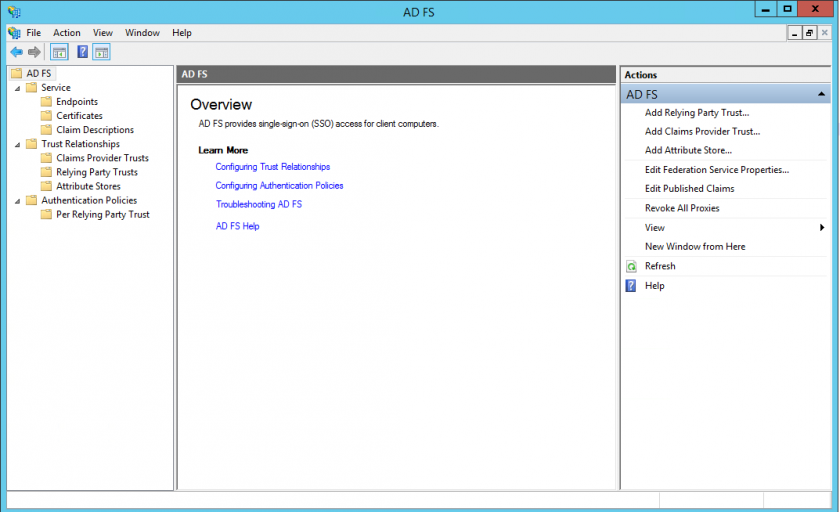

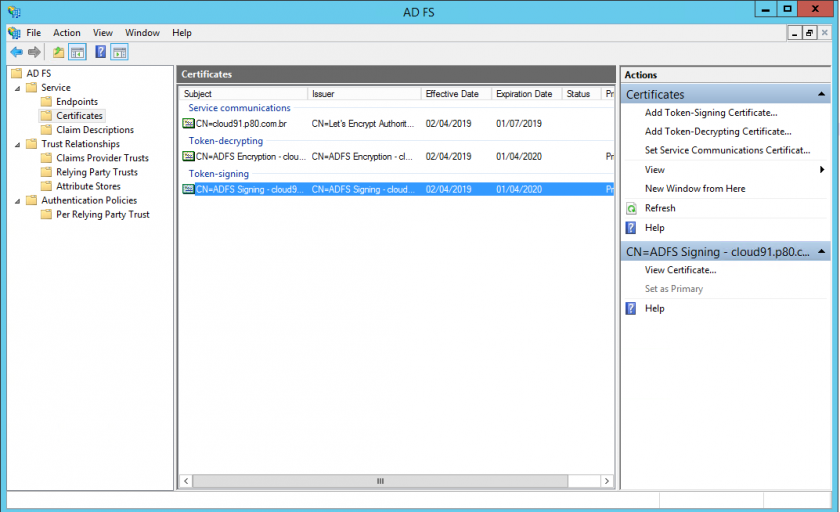

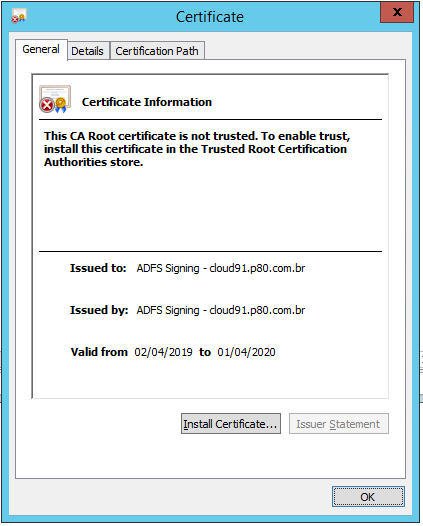

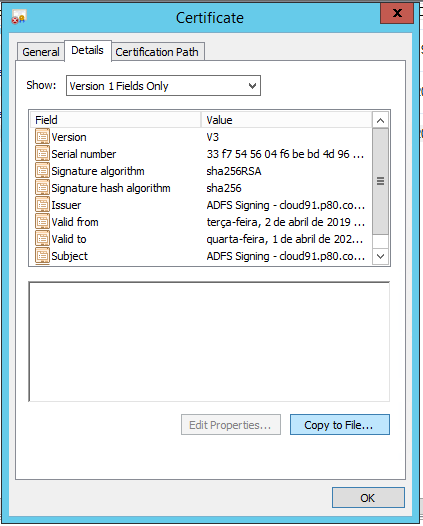

PASSO 1: Configurar o ADFS

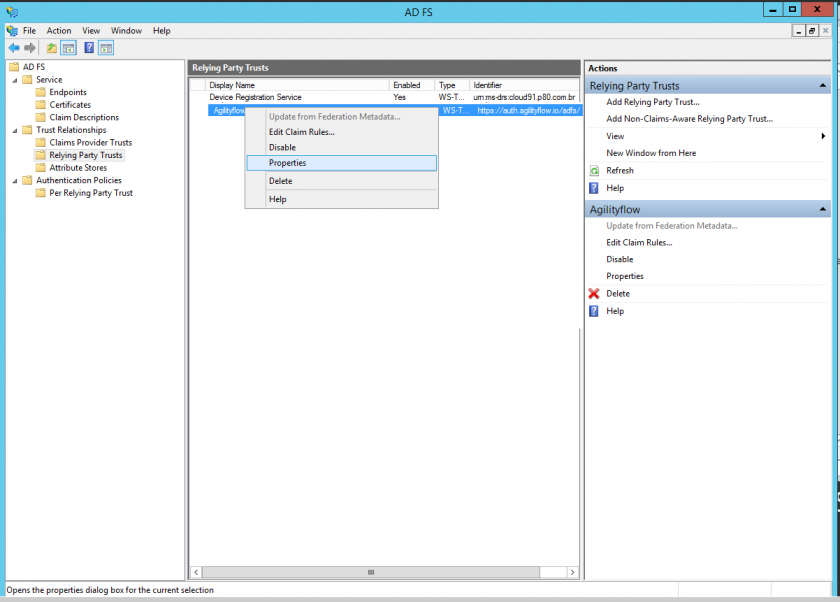

Neste ponto, você deve estar pronto para configurar a conexão do ADFS com sua conta do agilityflow. A conexão entre o ADFS e o agilityflow é definida usando um Relying Party Trust (RPT).

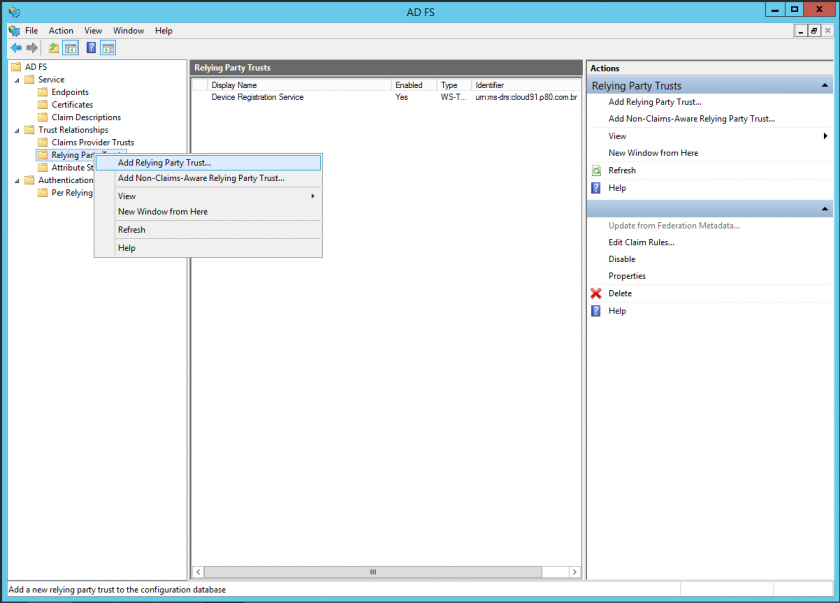

Abra o AD FS Management, no menu da esquerda, abra a guia Trust Relationships, clique com o botão direito em Relying Party Trusts e então clique em Add Relying Party Trust

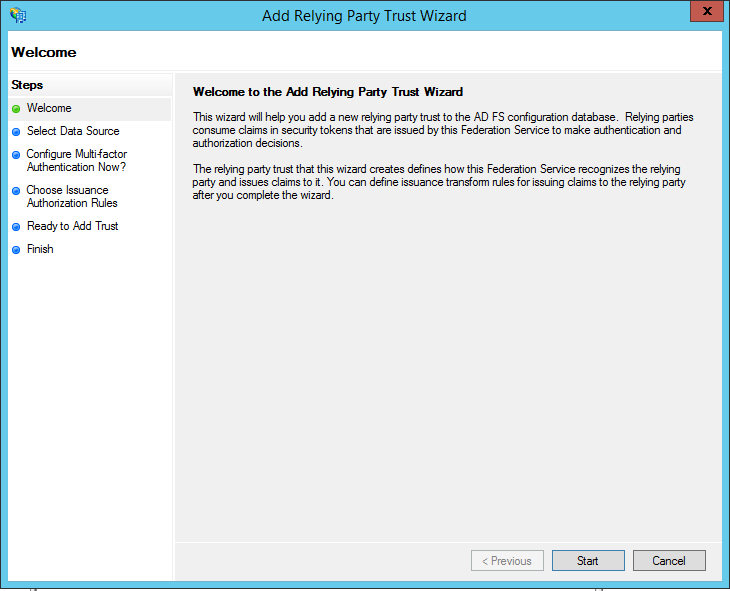

1. Isso inicia o assistente de configuração do Relying Party Trust. Clique em Start.

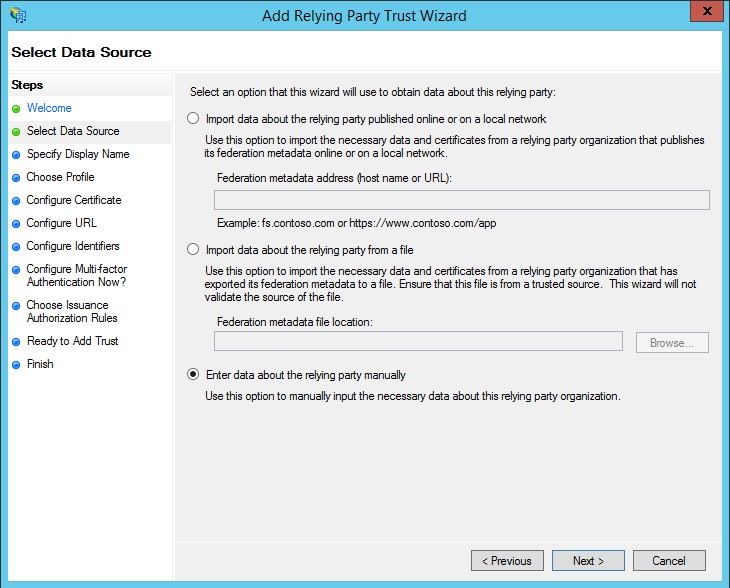

2. No passo Select Data Source, selecione a última opção: Enter Data About the Party Manually.

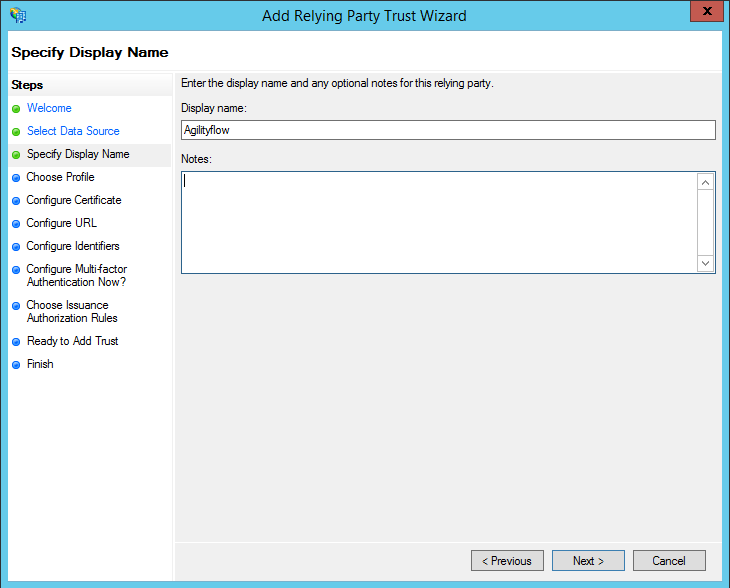

3. No passo Specify Display Name, insira um nome para esse Relying Party Trust. Informe o nome agilityflow.

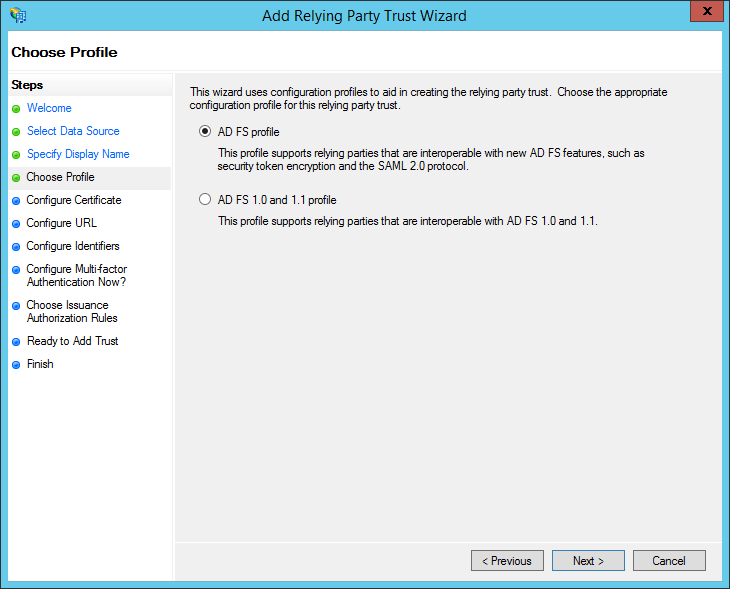

4. No passo Choose Profile, mantenha a opção ADFS FS profile

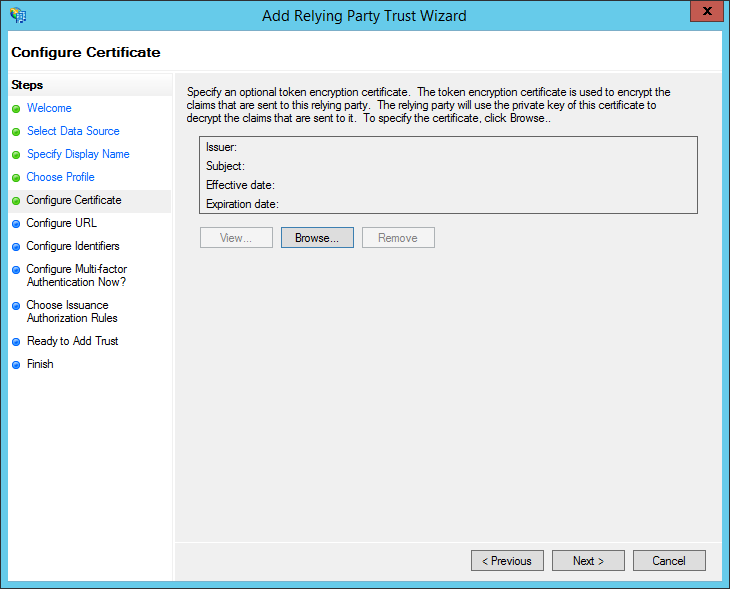

5. No passo Configure Certificate, mantenha as configurações da forma que estão e clique em Next.

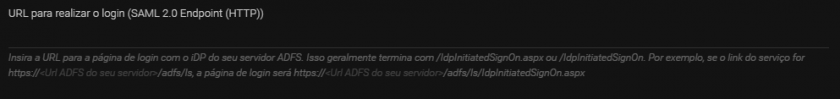

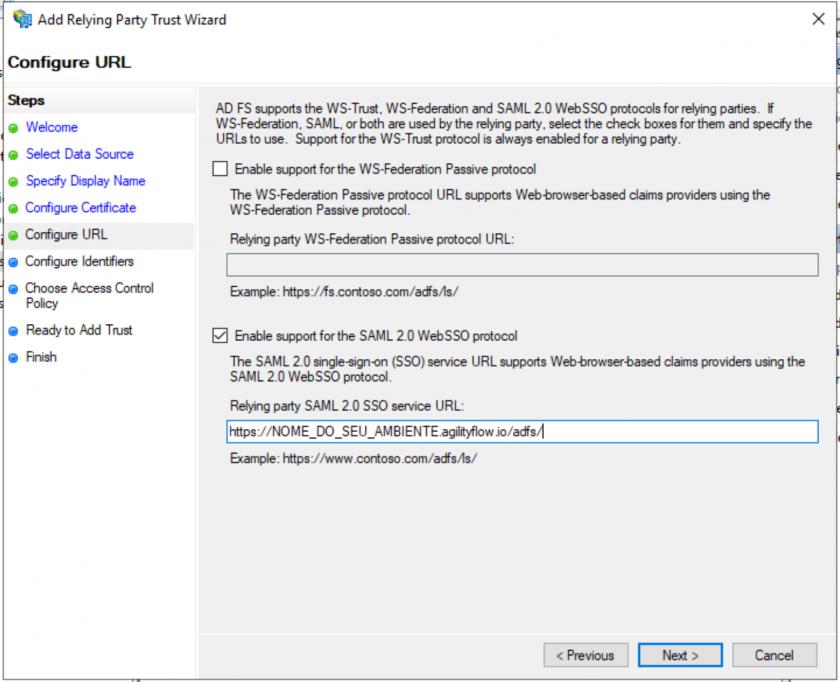

6. No passo Configure URL, marque a opção Enable support for the SAML 2.0 WebSSO protocol e em Relying party SAML 2.0 SSO service URL informe https://<SEU_AMBIENTE>.agilityflow.io/adfs/

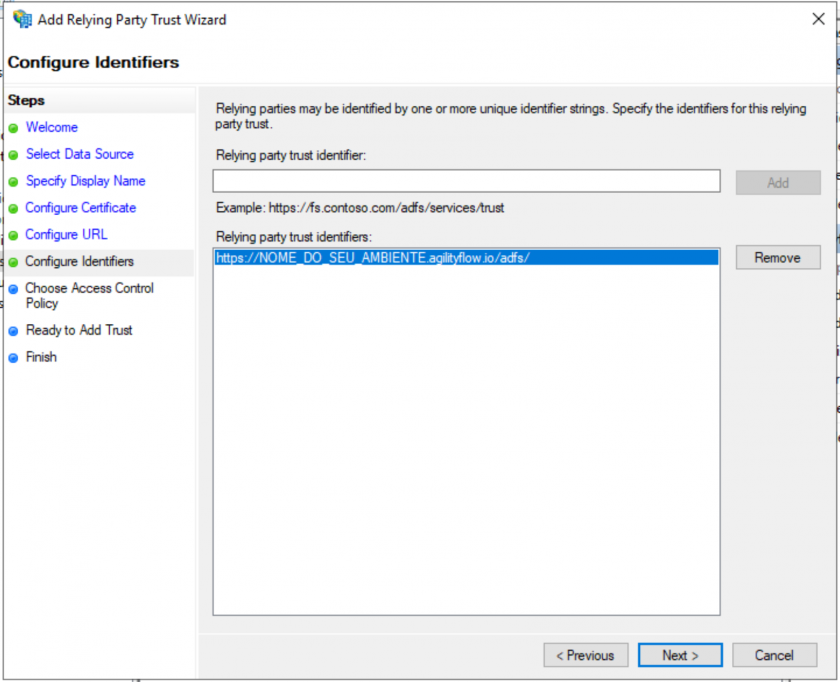

7. No passo Configure identifiers informe https://<SEU_AMBIENTE>.agilityflow.io/adfs/ em Relying party trust identifier e clique em Add, na sequencia, clique em Next.

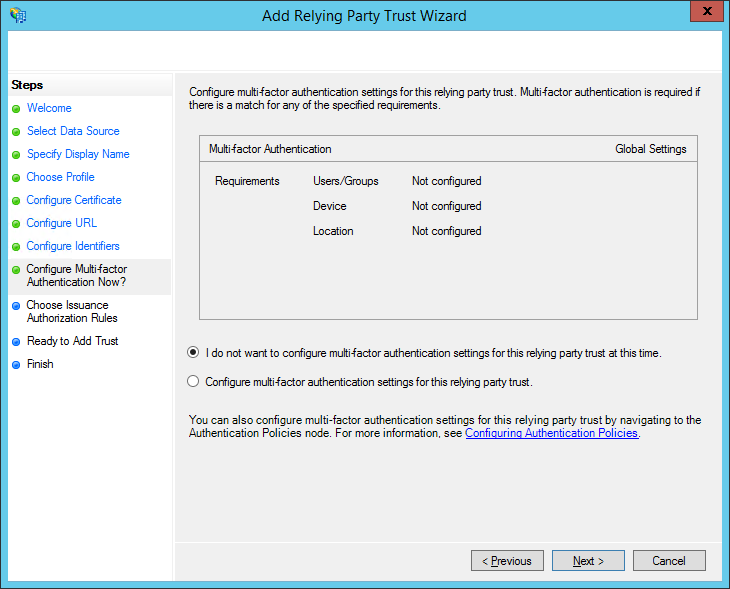

8. No passo Configure Multi-factor Authentication Now?, mantenha as configurações da forma que estão e clique em Next.

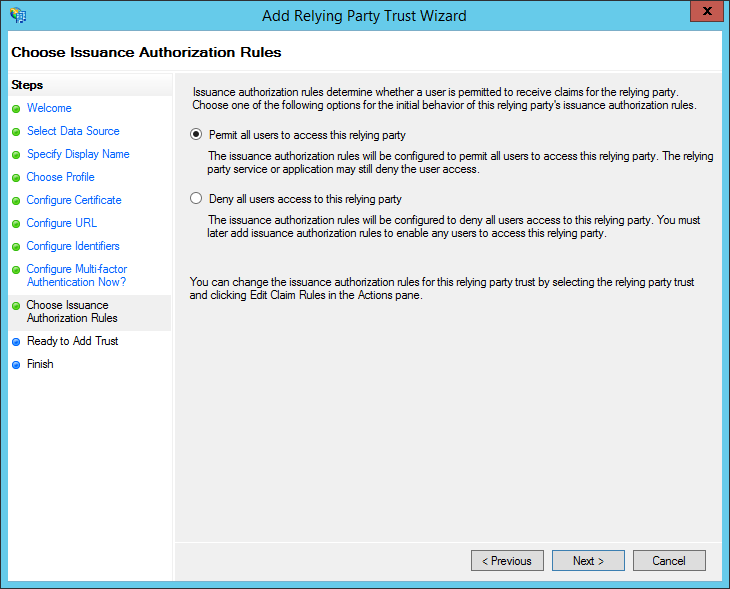

9. No passo Choose Issuance Authorization Rules, mantenha a opção Permit all users to access the relying party marcada e clique em Next.

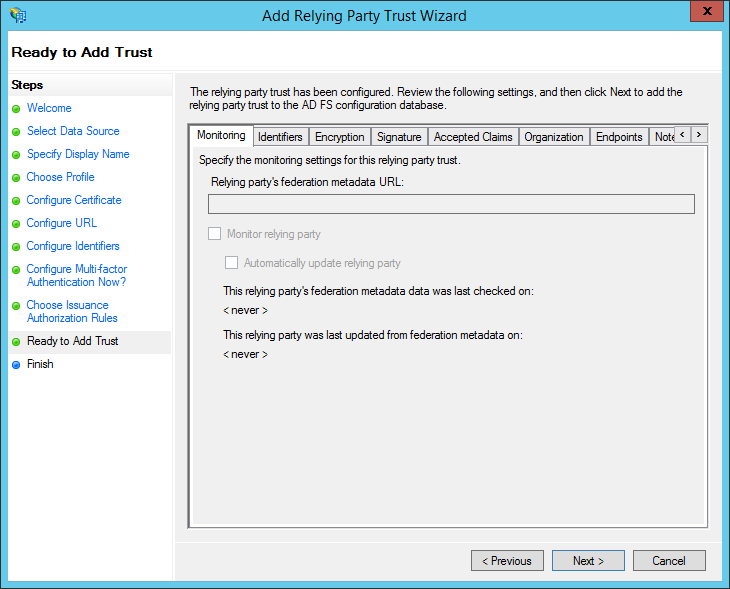

10. No passo Ready to Add Trust, mantenha as configurações da forma que estão e clique em Next.

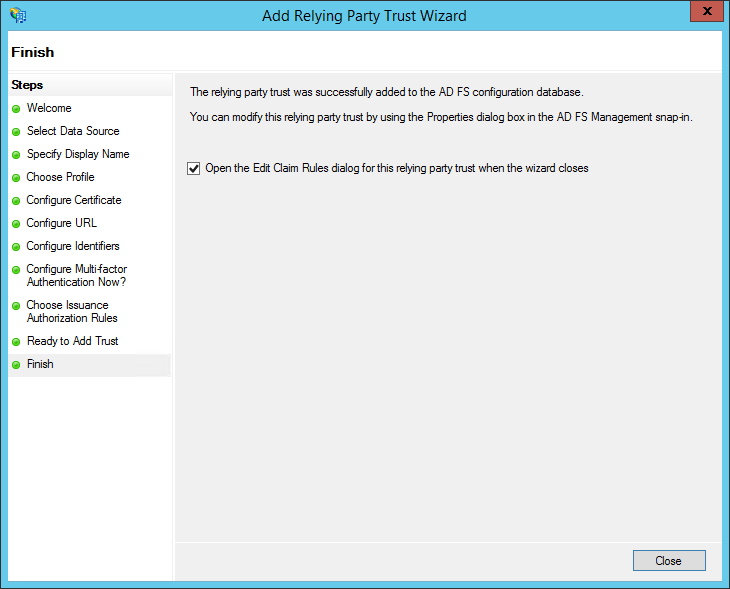

11. No passo Finish, mantenha marcada a opção Open the Edit Claim Rules dialog for this relying party trust when the wizard closes e clique em Close;

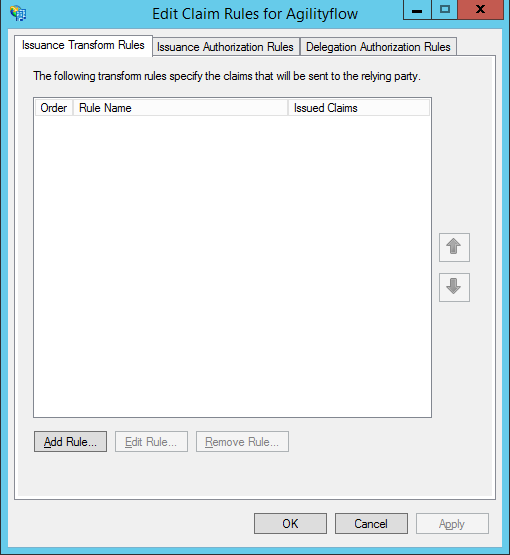

12. Na nova janela que abrirá, clique em Add rule

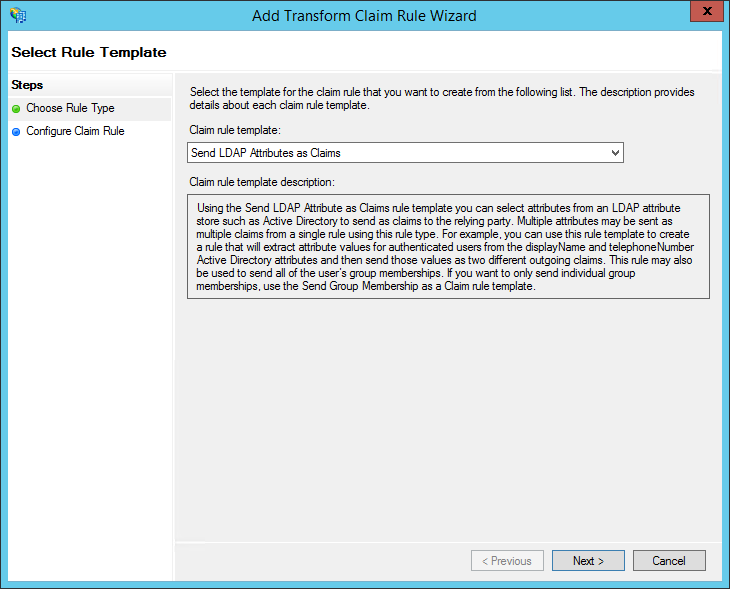

13. No passo Choose Rule Type, no campo Claim rule Template selecione a opção Send LDAP Attributes as Claims e clique em Next.

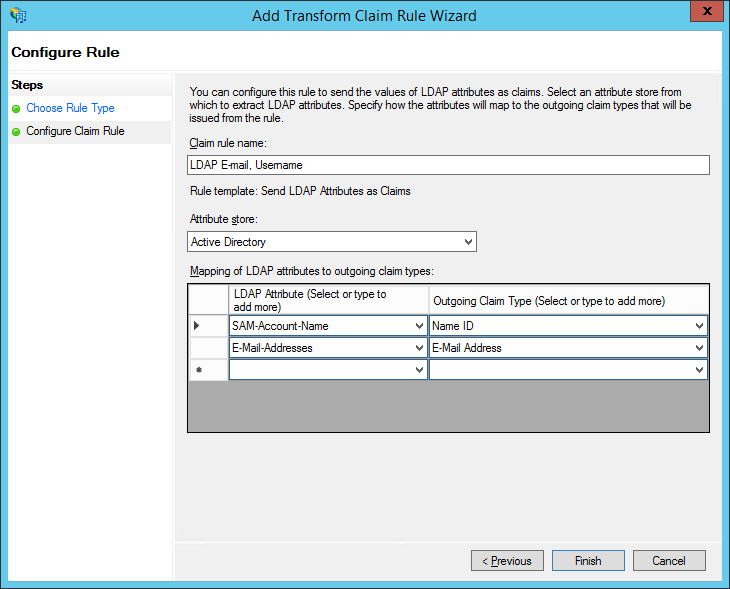

14. No passo Configura Claim Rule preencha da seguinte forma:

Em Claim rule name informe "LDAP E-mail, Username". Em Attribute store selecione Active Directory. Na tabela Mapping of LDAP attributes to outgoing claim types preencha da seguinte forma:

| LDAP Attribute | Outgoing claim type |

| SAM-Account-Name | Name ID |

| E-Mail-Addresses | E-Mail Address |

Depois clique em Finish e OK

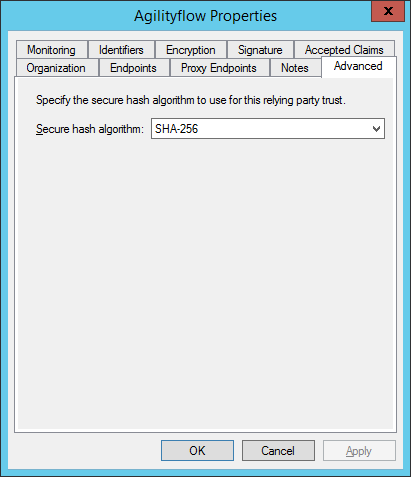

15. Depois de confirmar e fechar o Claim Rules dialog, Vá até a lista de Relying Party Trusts e clique com o botão direito em agilityflow e selecione a opção Properties.

16. Na aba Advanced, selecione SHA-256 no campo Secure hash algorithm.

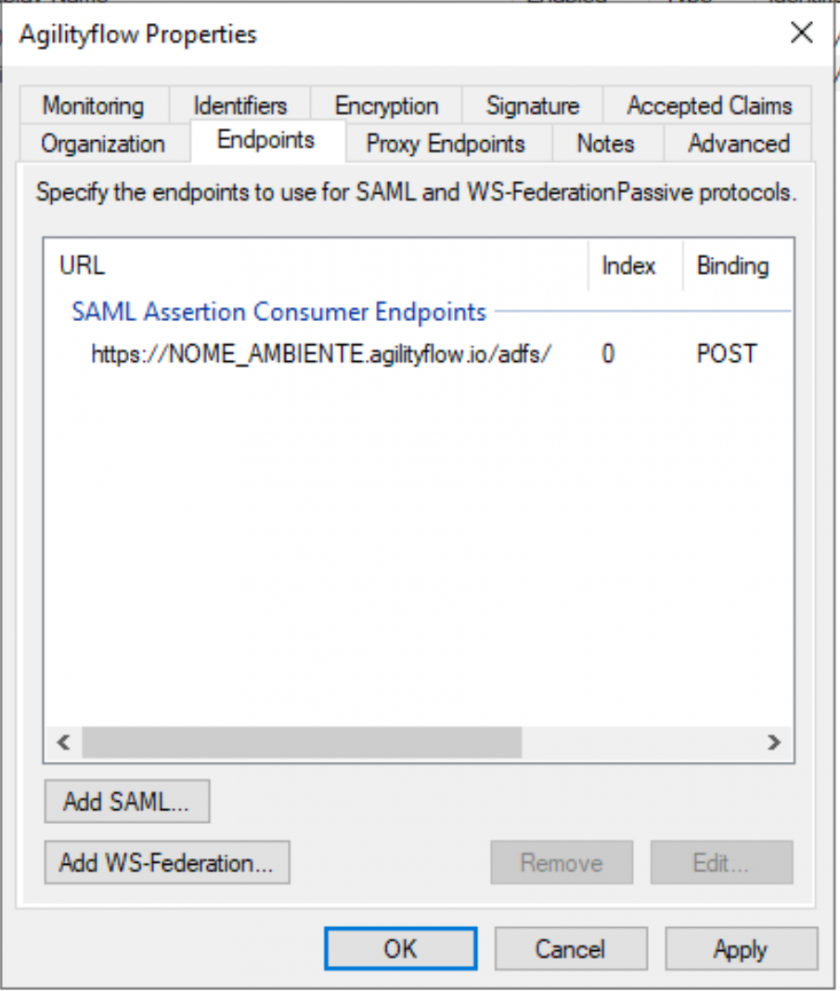

17. Na aba Endpoints, clique em Add SAML para adicionar um novo endpoint

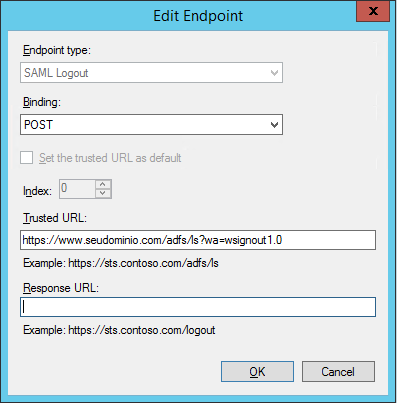

18. Na nova janela que abrirá chamada Add an Endpoints, preencha os campos da seguinte forma:

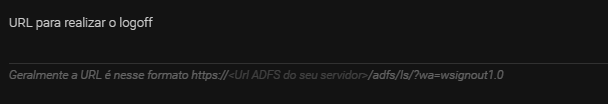

- Em Endpoint type escolha SAML Logout

- Em Binding mantenha a opção POST

- Em Trusted URL informe a URL concatenando as seguintes informações

1. O endereço da web do seu servidor ADFS, exemplo: "https://www.seudominio.com"

2. O endpoint SAML configurado no ADFS. Por padrão (se você não alterou essa configuração) será: "/adfs/ls"

3. E por fim, concatene os parâmetros "?wa=wsignout1.0"

A sua url final deverá ficar parecida com essa : https://www.seudominio.com/adfs/ls?wa=wsignout1.0

Após isto, clique em OK;

19. Isto conclui a configuração do ADFS, clique em Apply e depois em OK;

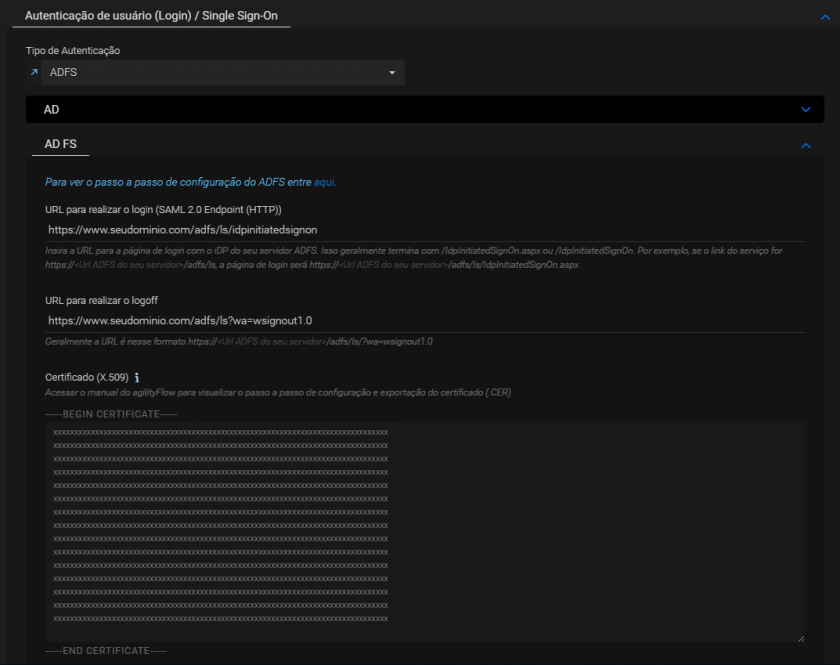

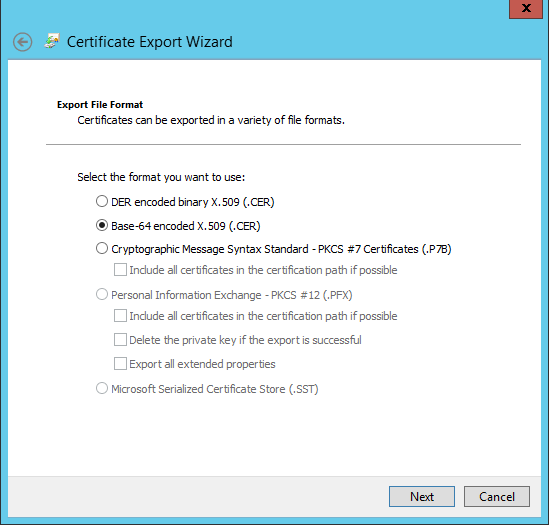

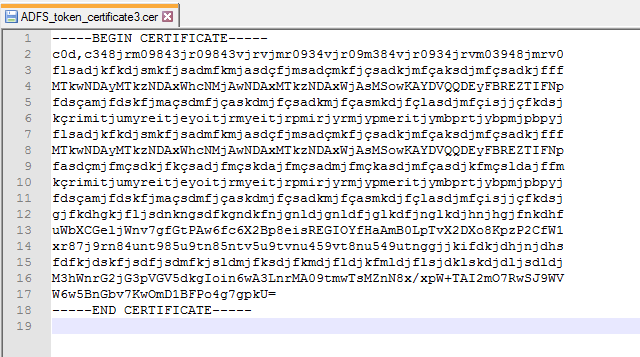

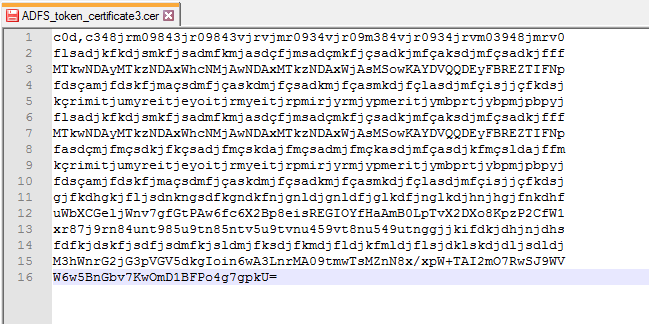

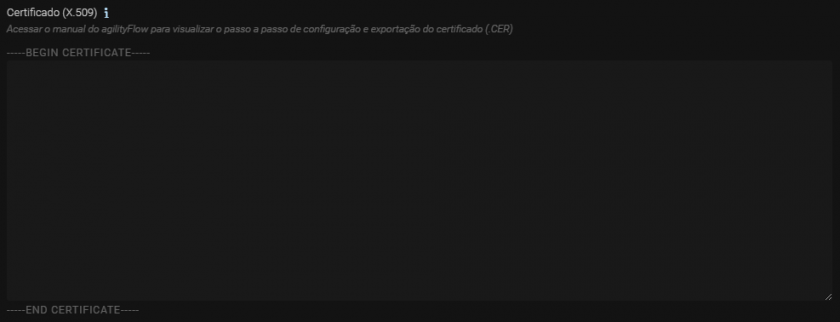

PASSO 2: Configurar o Single Sign-on no agilityflow

Recomendação importante: Após finalizar a configuração do ADFS no agilityflow. Faça o teste em uma guia anônima do seu navegador antes de fazer o logout da sua sessão atual do agilityflow. Assim você conseguirá fazer as mudanças necessárias no agilityflow caso sua configuração não esteja correta. Caso você faça o logout, entre em contato conosco para auxiliarmos no passo a passo.

Acesse via browser a sua instância do agilityflow.

Salve e pronto, as configurações foram finalizadas.

Se você enfrentar algum problema durante a configuração, entre em contato conosco.

Recomendação importante: Após finalizar a configuração do ADFS no agilityflow. Faça o teste em uma guia anônima do seu navegador antes de fazer o logout da sua sessão atual do agilityflow. Assim você conseguirá fazer as mudanças necessárias no agilityflow caso sua configuração não esteja correta. Caso você faça o logout, entre em contato conosco para auxiliarmos no passo a passo.